Die Self-Sovereign Identity (dt. Selbstbestimmte Identität, SSI) beschriebt ein Konzept aus der IT, welches alte Konzepte zur Datenspeicherung und -weitergabe grundlegend neu denkt. In diesem Blog-Beitrag stellen wir die Stärken und Schwächen dieses neuen Konzeptes vor und erläutern anhand unseres Projektes in Kooperation mit der Hochschule Fulda, welche Chancen diese innovative Lösung für die Zukunft bieten kann.

Unterschrift und Stempel – Festgefahrene Strukturen im Wandel der Zeit

Die Authentizitätsprüfungen und Beglaubigungen von Zertifikaten oder Urkunden aller Art in Papierform kosten Zeit, Geld und Nerven, sowohl für Antragstellende als auch für Prüfende und Ausstellende. Diese müssen zudem regelmäßig gegen gefälschte Nachweise oder Urkunden und den damit verbundenen Reputationsschaden ankämpfen. Daher haben auch die Empfänger:innen der Zertifikate (z.B. Unternehmen/Verwaltungen) keine volle Sicherheit in Bezug auf die Richtigkeit der Angaben. Papierbasierte Zertifikate werden verwendet, um eine vertrauenswürdige Identität auszuweisen. Im Laufe der Zeit wurde es immer einfacher diese Zertifikate durch Kopien und mit Bildbearbeitungsprogrammen zu fälschen. Es zeigt sich, dass im papierbasierten Modell gravierende Sicherheitsmängel im Zertifikatsausstellungsprozess existieren.

Auch im Internet ist die sichere Identifizierung von Personen und deren Eigenschaften problematisch. Um die tatsächliche Identität des Gegenübers mit Sicherheit feststellen zu können, sind gründliche Nachforschungen nötig, da die derzeitigen Lösungen nur unzureichende und umständliche Verifikationsmechanismen bieten. Wege dieser Risikominimierung basieren auf bestimmten Vertragskonditionen zur Demotivation von Zuwiderhandlungen, Kompensationszahlungen, sowie physikalische Sicherheitsmechanismen und Heuristiken zur Fälschungsverhinderung. Jede der präsentierten Strategien verursacht allerdings Kosten für Beweisende und Verifizierende. Für Beweisende dauert die Transaktion länger, sie muss oftmals persönlich stattfinden und es müssen mehr Informationen preisgegeben werden als nötig. Für Verifizierende sind die Kosten für die Transaktion höher, das Personal muss in der Fälschungserkennung geschult sein, Kunden werden potenziell verloren. Darüber hinaus stellen unseriöse ausstellende Organisationen ein weiteres Risiko dar.

Self-Sovereign Identity – Schlüsselkonzepte einer neuen Art digitaler Identitäten

Der Name „Selbstbestimmte Identität“ beschreibt bereits das Schlüsselkonzept dieser neuen Technologie. Mit der SSI wird das Individuum bzw. die Organisation selbst wieder Eigentümer aller digitalen und analogen Identitäten (z.B. Personalausweis, Führerschein, Kundenkarte, Studierendenausweis, etc.) und behält die volle Kontrolle darüber, in welcher Art und mit wem diese persönlichen Daten geteilt werden und wer diese benutzen darf. Dies erlaubt den Nutzenden dieser innovativen Technologie, die persönlichen Daten nur in dem Umfang zu teilen, der für den konkreten Anwendungsfall notwendig ist. Anschaulich gesagt, müssen die Anwender am Einlass für bspw. ein Konzert bei der Ausweiskontrolle nur bestätigen, dass sie über 18 Jahre alt sind, nicht aber, an welchem genauen Tag sie Geburtstag haben oder gar den Wohnort preisgeben. So erhalten die Anwender volle Kontrolle über die Weitergabe aller persönlichen Daten. Des Weiteren werden diese Daten der sogenannten Verifiable Credentials nicht auf den Servern von großen Identitätsprovidern gespeichert, sondern direkt bei den Nutzenden selbst. Wie das funktioniert und auf welche Weise dann die Echtheit der Daten verifiziert wird, erläutern wir später.

Die SSI-Technologie baut auf drei grundlegenden Säulen auf: Verifiable Credentials (VCs), Decentralized Identifiers (DIDs) und der dezentralisierten Public-Key-Infrastructure (DPKI).

Die erste Säule bilden VCs, welche einen neuen Standard darstellen, der durch das World Wide Web Consortium (W3C) definiert wurde. Sie dienen dazu, Zertifikate im Internet kryptographisch gesichert, privat und maschinen-verifizierbar darzustellen. Zertifikate können in diesem Kontext alle möglichen Arten von Informationen über eine Entität enthalten (Zeugnis, Impfnachweis, etc.). Grundsätzlich besteht ein VC aus drei Komponenten: Metadaten, Behauptungen und Beweisen. In den Metadaten sind bspw. Informationen zum Ausstellungsdatum, zum Aussteller selbst sowie der Art des Credentials enthalten. Die Behauptungen können beliebige Informationen über eine beliebige Anzahl an Entitäten enthalten, die nicht zwingend auf den Empfänger des VCs bezogen sind. Die Beweise bestehen aus einer Signatur und dem Verweis auf den Signierenden (z.B. JWT oder LD-Proof).

Die Empfänger:innen dieses Zertifikats werden über DIDs identifiziert, welche die zweite Säule der SSI-Technologie bilden. DIDs sind, ähnlich wie URLs (Uniform Resource Locators), in der Darstellung Anreihungen von Zeichen, die die eindeutige, verifizierbare und persistente Identifikation einer Entität/Ressource ermöglichen. DIDs referenzieren DID-Subjekte (Entität, die durch die DID identifiziert wird) und lassen sich zu DID-Dokumenten auflösen. Diese DID-Dokumente werden durch einen DID-Controller verwaltet. DID-Dokumente enthalten Beschreibungen zum DID-Subjekt und Informationen über die Verifikations- und Authentifizierungsmethoden und über mögliche Interaktionen mit dem DID-Subjekt.

DIDs werden auf der dritten Säule der SSI-Technologie abgelegt, welche von der Distributed Ledger in der Verwendung als dezentralisierte Public-Key-Infrastructure (DPKI) gebildet wird. Eine Distributed Ledger, oft realisiert durch eine Blockchain, ist ein Dokumentationsinstrument für bestimmte Transaktionen, bei dem eine signifikant große Anzahl an Kopien der Transaktionshistorie dezentral an unterschiedlichen Orten gespeichert wird. Sollen neue Transaktionen in die Historie aufgenommen werden, muss es zu einer Übereinkunft aller existierender Kopien über den aktuellen Stand des Ledgers kommen. Somit ist gewährleistet, dass unbefugte Änderungen an der Historie nicht durch eine einzelne Instanz vorgenommen werden können, was die Fälschungssicherheit drastisch erhöht. Der Vorteil einer DPKI besteht also in der Redundanz der Speicherung von Key-Value-Paaren auf dem Ledger. Darüber hinaus ermöglicht die DPKI eine Aufteilung der Certification-Authority, die in traditionellen zentralisierten PKIs einen „Single Point of Failure“ darstellt, sodass kein einzelner Dritter in der Lage ist, die Integrität des Systems zu kompromittieren.

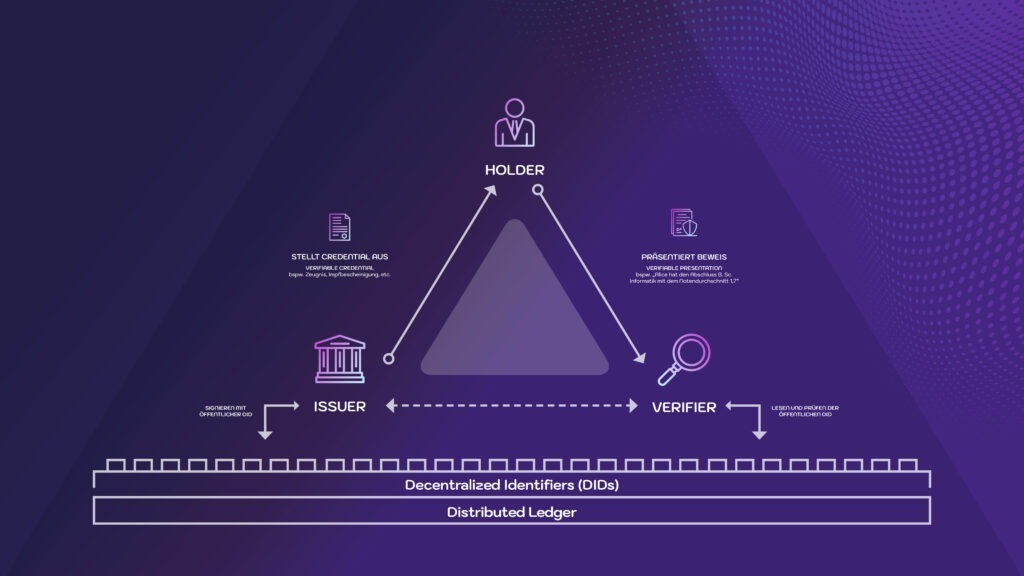

Das Zusammenspiel der drei dargestellten Säulen ist bespielhaft im sogenannten „Trust Triangle“ dargestellt. Hier sind die drei Parteien, die am SSI-Prozess teilnehmen, dargestellt. Der Issuer stellt Verifiable Credentials aus und signierte diese mit einer öffentlichen DID auf der Distributed Ledger (DL). Der Holder hat dann die Datenhoheit über alle seine/ihre Credentials in der Wallet und kann diese bei Bedarf in Teilen oder auch komplett mit einer verifizierenden Stelle austauschen. Im SSI-Umfeld spricht man hier von einer Verifiable Presentation, in der der Holder die Daten, die er/sie gerne teilen will, zusammenstellen und als Beweis dem Verifier präsentieren kann. Die verifizierende Stelle kann dann final den Abgleich mit der öffentlich DID des Issuers auf der DL durchführen und somit sicher sein, dass das vorliegende Zertifikat nachweislich echt ist.

Neues Zeitalter der Identitätsverwaltung – Die Vorteile von SSI auf einen Blick

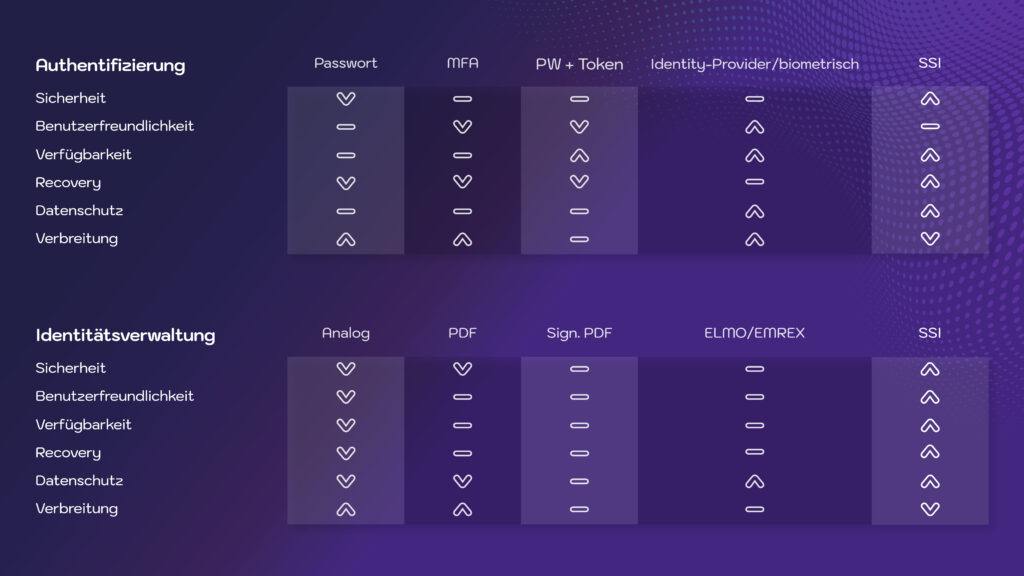

Die Verwaltung von identifizierenden Dokumenten (z.B. Personalausweis) erfolgt in der heutigen Zeit zu einem großen Teil analog mit einem physischen Nachweis. Diese Technologie ist zum einen sehr fälschungsanfällig und zum anderen nicht benutzerfreundlich, da die Haltenden der Dokumente stets alle Nachweise einzeln mit sich führen müssen. Analog dazu haben Anwender im Bereich der Authentifizierung oft mit einer Vielzahl von Passwörtern zu kämpfen. Die Vielzahl von Passwörtern hat ihren Ursprung in den Anfangszeiten des Internets. Hier kannte man nur die Identitäten von Servern, nicht aber von Benutzern. Daraus hat sich ergeben, dass Nutzende für jeden Service eine eigene Kombination aus Benutzername und Passwort benötigen.

Aus dieser unüberschaubaren Menge an Zugangsdaten haben sich die Identity-Provider (IdPs) (z.B. Google Identity, Microsoft Authenticator, etc.) entwickelt. Diese werden aber zunehmend als kritisch betrachtet, da hier eine zentrale Identitätsverwaltung erfolgt, bei der die Nutzerdaten zentral beim Provider liegen.

Ein weit verbreitetes Problem stellt die Korrelationsanalyse dar. Hierbei können durch Anmeldungen mit denselben Zugangsdaten (bspw. eine E-Mail-Adresse) Rückschlüsse auf die Aktivitäten von Nutzenden auf verschiedenen Plattformen gezogen werden und damit Verhaltensweisen und Vorlieben der Nutzenden analysiert werden. Diese Analysemöglichkeit wird bei der SSI unterbunden, indem der Private Key für die Anmeldung bei einem Online-Portal einmalig und nicht-identifizierend für den Nutzenden ist. Somit können über mehrere Plattformen hinweg keine Rückschlüsse über korrelierende Zugangsschlüssel gezogen werden.

Betrachtet man das Ausgangsproblem der Identitäten von Servern, wird deutlich, wo der große Vorteil der SSI liegt. Hier entsteht zum ersten Mal die Identität des Benutzers. Dieser hält die eigene Identität selbst in einer Wallet und kann verschiedene Daten seiner Identität bei Bedarf freigeben (selective disclosure). Wichtig hierbei ist für den Datenschutz, dass alle Daten beim Benutzer bleiben und nicht zentralisiert bei einem Provider liegen.

Mit der SSI und einer Wallet, in der eine Vielzahl an identifizierenden Dokumenten (z.B. auch Krankenkassen-Ausweis, Studierendenausweis, etc.) abgelegt werden können, vereinfacht sich das eingangs erläuterte Problem der Vielzahl an physischen Nachweisen zu einem mitzuführenden Smartphone. Die Fälschungssicherheit ist hier durch die Speicherung in Form von Verifiable Credentials stets gewährleistet.

Im Bildungsbereich werden Abschlusszertifikate auch heute noch zum überwiegenden Teil analog in Papierform ausgegeben. Zusätzliche Dokumente zum Zertifikat werden oftmals als signierte PDFs ausgegeben. Diese PDFs sind sehr aufwändig in der Verwaltung und weisen gravierende Sicherheitsmängel (z.B. Shadow Attacks) auf, die Fälschern Tür und Tor öffnen. Mit dem EMREX-Standard wurde ein Weg zu mehr Standards auf europäischer Ebene eingeschlagen, der nun mit der SSI und weiterentwickelten Daten-Standards weiterverfolgt wird. Zusätzlich dazu bietet die SSI mit der integrierten Blockchain-Technologie eine fälschungssichere Weise der Speicherung von Zertifikaten, die die Sicherheitsstandards von ELMO/EMREX und signierten PDFs bei weitem übertrifft.

Die etablierten Technologien sind trotz ihrer Mängel immernoch weit verbreitet und führen auch immer wieder zu kritischen Vorfällen hinsichtlich des Datenschutzes. Diese Mängel werden durch neuere Technologien wie MFA punktuell verbessert. Es ist allerdings notwendig die digitale Identität von Grund auf neu zu denken, um die bestehenden Technologien zu disruptieren und damit bestehende Schwachstellen zu schließen.